[ISMS-P] 금융권 오픈API 이용 구조 사례 및 이용기관 주요 보안 요구사항

출처: 금융보안원 > 자료마당 > 가이드 > 금융권 오픈API 이용기관 자체 보안점검 가이드

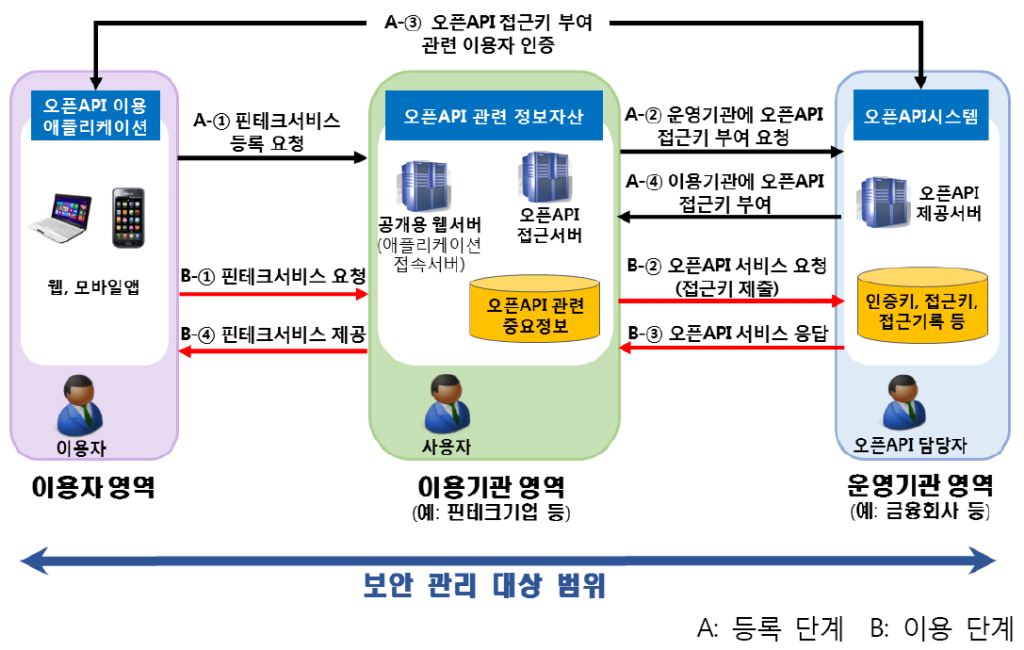

금융권 오픈API 이용 구조의 예

- 등록 단계 ( A )

- 이용자는 이용기관에 오픈API 이용 핀테크서비스(예: 계좌잔액조회, 거래내역조회 등) 등록을 요청한다.

- 이용기관은 운영기관에 해당 이용자에 대한 오픈API 접근키 부여를 요청한다.

- 운영기관은 오픈API 접근키 부여에 앞서 이용자 인증을 수행한다.

- 운영기관은 오픈API 접근키를 이용기관에 부여한다.

- 이용 단계 ( B )

- 이용자가 이용기관에 오픈API 이용 핀테크서비스(예: 계좌잔액조회)를 요청한다.

- 이용기관은 등록 단계에서 부여받은 오픈API 접근키를 운영기관에 제출하고 오픈API 서비스(예: 이용자 계좌잔액정보 제공)를 요청(호출)한다.

- 운영기관은 해당되는 오픈API 서비스 응답을 이용기관에 제공한다.

- 이용기관은 “3단계”에서 수신된 이용자 정보를 활용하여 이용자에 서비스를 제공한다.

오픈API 이용기관 주요 보안 요구사항(13페이지)

- 이용자 단말기 악성코드 감염 방지·대응

- 이용자 단말기 도난·분실 대응

- 이용자 단말기 내 오픈API를 통해 수집한 개인·신용정보 유출 및 도용 방지

- 변조 애플리케이션 유통 및 피싱사이트 방지

- 오픈API 이용 애플리케이션 취약점 방지

- 오픈API 접근키와 관련한 이용자 보호 대책

- 피싱 등 이용자의 사기 피해 예방·탐지·대응

- 오픈API 관련 정보자산에 대한 보호(악성코드 감염, 시스템 침해사고, 오픈API 관련 중요정보 유출 등에 대한 예방·탐지·대응)

- 오픈API를 통해 수집한 개인·신용정보에 대한 제3자 제공·위탁 관련 보호 대책 마련

- 타인의 개인정보 도용을 통한 비인가 서비스 이용 방지

- 이용기관 내 사용자을 대상으로 한 사회공학적 공격에 대한 대책 마련

- 이상거래를 포함한 보안사고에 대한 대응(기록, 탐지, 대응, 복구, 정보 공유, 이용자 보상 등)

- 오픈API 이용 애플리케이션의 침해 또는 오류로 인한 비정상적 오픈API 접근 방지

- 악의적 행위자(이용기관 내부직원 또는 외부자)에 의한 오픈API 관련 정보자산 접근, 변조, 유출 등의 위협 방지