[정보보안] 제로 트러스트 보안 모델(Zero Trust Security Model)에 관하여

아래 내용은 KISA의 제로트러스트 가이드라인 1.0에서 요약/발췌한 내용입니다.

Forrester Research의 수석 애널리스트인 John Kindervag(존 킨더백)은 2010년 처음으로 제로트러스트의 개념을 소개하였습니다. 그러나 이는 기존에 없던 완전히 새로운 개념이 아니라, 기존 경계 기반 보안 모델(Perimeter Security Model)의 한계를 보완하기 위한 여러 논의와 시도들(예, Jericho Forum의 탈경계화 등)을 네트워크 관점에서 적용하기 위한 보안 철학입니다. 제로트러스트는 점점 다양화·지능화되는 사이버 공격을 효과적으로 대응하기 위한 방법으로 받아들여졌으며, 이후 데이터 중심의 보안 전략으로 확장되어 왔습니다.

기업망 내부자에 대한 암묵적 신뢰와 함께 높은 권한을 부여하는 경계 기반 보안 모델과는 달리 제로트러스트 보안 모델은 ‘신뢰할 수 있는 네트워크’라는 개념 자체를 배제하며, 기업망 내·외부에 언제나 공격자가 존재할 수 있고, 명확한 인증 과정을 거치기 전까지는 모든 사용자, 기기 및 네트워크 트래픽을 신뢰하지 않으며, 인증 후에도 끊임없이 신뢰성을 검증함으로써 기업의 정보 자산을 보호할 수 있는 보안 모델을 의미한다. “절대 신뢰하지 말고, 항상 검증하라(Never Trust, Always Verify)”라는 문구로 대표되는 제로트러스트 보안 모델은 전통적인 사이버 보안 접근방식인 경계 기반 보안 모델로는 업무 환경의 변화와 진화하는 공격에 대응할 수 없어 등장하게 되었다.

국내 제로트러스트 포럼 전문가 논의를 통해 해외에서 발표된 원칙(Tenet) 등을 포함시킬 수 있는 방향으로 국내 환경에 적합한 6가지 제로트러스트 기본 원리을 도출하였습니다.

- 기본 원칙: 모든 종류의 접근에 대해 신뢰하지 않을 것 (명시적인 신뢰 확인 후 리소스 접근 허용)

- 일관되고 중앙 집중적인 정책 관리 및 접근제어 결정·실행 필요

- 사용자, 기기에 대한 관리 및 강력한 인증

- 리소스 분류 및 관리를 통한 세밀한 접근제어 (최소 권한 원칙)

- 논리 경계 생성 및 세션 단위 접근 허용, 통신 보호 기술 적용

- 모든 상태에 대한 모니터링, 로그 및 이를 통한 신뢰성 지속적 검증·제어

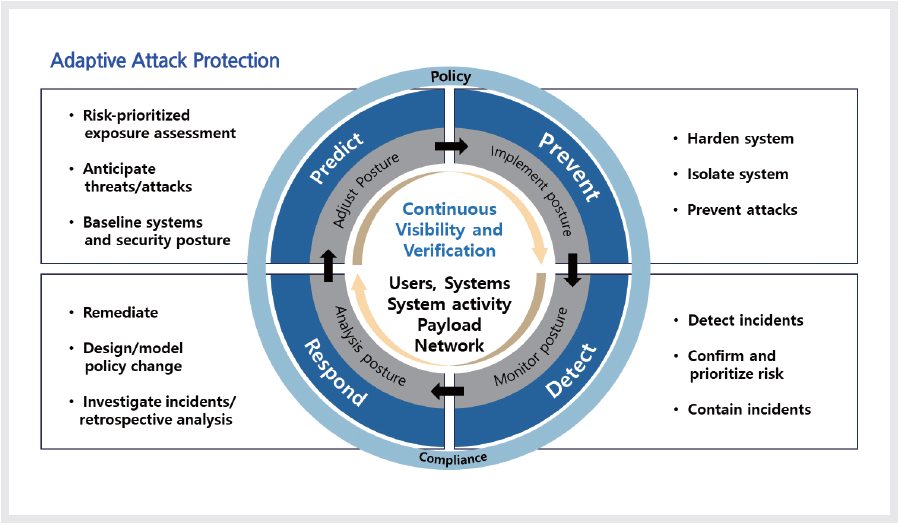

2017년 Gartner에서는 제로트러스트의 개념을 확장하여, 모든 공격에 대해 예방이 불가능하며, 신속한 탐지 및 대응을 통해 사이버 복원력을 높여 사업 연속성을 제공하기 위한 보안 전략 “CARTA(Continuous Adaptive Risk and Trust Assessment)“를 발표하고, 예측, 예방, 탐지, 대응으로 구성되는 이 전략 모델 중 “예방”에 해당하는 영역을 제로트러스트로 표현하였다.

출처: Gartner

금융망 및 국가 기반시설 보안 정책, 공공 클라우드 보안 인증 기준 등을 고려하여 국내 환경에 적합한 제로트러스트 도입을 위한 기업망 핵심요소 6종을 도출하였습니다.

| 핵심 요소 | 주요 내용 |

|---|---|

| 식별자·신원 (Identity & User) |

사람, 서비스, IoT 기기 등을 고유하게 설명할 수 있는 속성(속성의 집합) |

| 기기 및 엔드포인트 (Device & Endpoint) |

IoT 기기, 휴대폰, 노트북, PC, 서버 등을 포함하여 네트워크에 연결하여 데이터를 주고 받는 모든 하드웨어 장치 |

| 네트워크 (Network) |

기업망의 유선 네트워크, 무선 네트워크, 클라우드 접속을 포함하는 인터넷 등 데이터를 전송하기 위해 사용되는 모든 형태의 통신 매체 |

| 시스템 (System) |

중요 응용프로그램을 구동하거나 중요 데이터를 저장하고 관리하는 서버 |

| 응용프로그램 및 워크로드 (Application & Workload) |

기업망 관리 시스템, 프로그램, 온프레미스 및 클라우드 환경에서 실행되는 서비스 |

| 데이터 (Data) |

기업(기관)에서 가장 최우선적으로 보호해야 할 자원 |