[정보보안] 정보보안기사 실기시험 기출문제 경향 분석(2018~2023년)

2024년 정보보안기사 자격 취득에 도전하고 있는데 나름 열심히 했는지 “2024년 정기검정(CBT) 1회차 필기”에 합격했습니다. 부끄럽지 않은 점수로 1회차 필기를 합격해서 다행입니다.

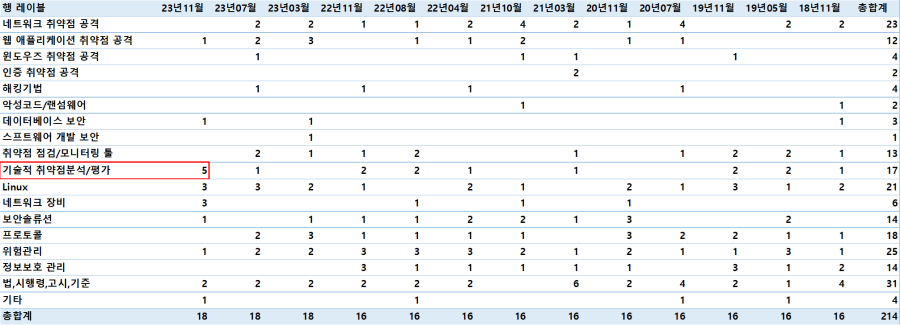

바로 실기시험 준비을 위해 실기시험과 관련된 과거 자료를 찾다가 실기시험 기출문제 경향 분석 자료는 없어서 제가 나름대로 정리해 보았습니다. 2023년 11월 시험의 특이한 점은 기술적 취약점 분석/평가 항목입니다. 한국인터넷진흥원(KISA) 사이트의 지식플랫폼에 등록되어 있는 주요정보통신기반시설 기술적 취약점 분석 평가 상세 가이드에서 다섯 문제가 출제되었습니다. 올해도 비중있게 출제되는지 지켜봐야겠습니다.

시간이 될 때마다 항목별로 간단한 내용은 이 블로그에 기술하고 상세한 설명이 필요한 항목은 별도 블로그나 참고 사이트 링크를 걸어서 자료를 정리하겠습니다. 2024년 1차 실기시험에 도전하시는 분들에게 도움이 되지 않겠지만 그 이후에 도전하시는 분들에게는 도움이 되었으면 좋겠습니다.

- 네트워크 취약점 공격

- ARP Sniffing, ARP Spoofing

- Domain 관련 공격: DNS Spoofing, DNS Cache Poisoning, Domain Shadowing, Subdomain takeover

- HTTP/HTTPS 관련 공격:

HTTP Get Flooding with Cache Control, HTTP Response Splitting, Slowloris Attack, Slow HTTP POST DoS, POOLDE, Heartbleed - DoS 공격: Land Attack, Ping of Death, Teardrop

- DDoS 공격: Smurf Attack, TCP SYN Flooding

- DRDoS 공격: DNS 증폭 공격, NTP 증폭 공격, SSDP 공격

- 기타: MemCaChed, APT

- 웹 애플리케이션 취약점 공격

OWASP Foundation에서 제공하는 Web Application Security Testing를 보시면 좋습니다.- Injection 공격: SQL Injection, OS command Injection, XXE Injection, XML Bomb

- XSS(Cross-site script)

- Session Hijacking

- File Inclusion 공격

- File Upload 취약점 공격

- Log4j(Log for Java) 취약점 공격

- telnet을 이용해서 웹 서버가 지원하는 HTTP method를 확인: OPTIONS / HTTP/1.1

- Cookie 정보 탈취

- 윈도우즈 취약점 공격

- 윈도우즈 취약점 제거 설정: DDE(Dynamic Data Exchage), NBT(NetBIOS over TCP/IP)

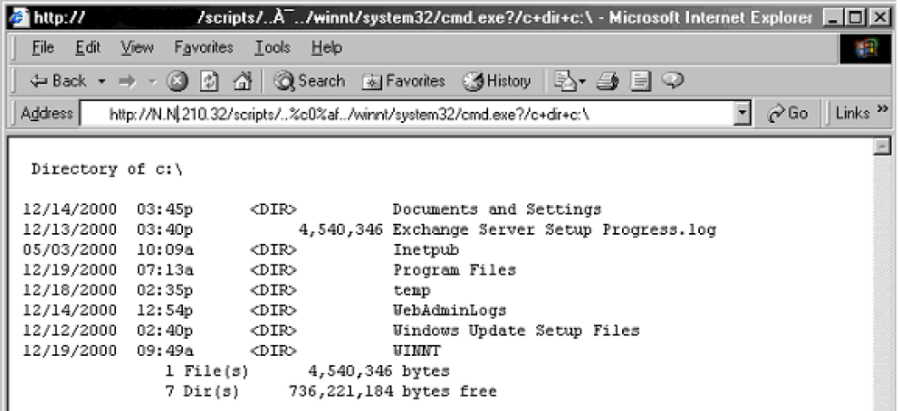

- IIS Unicode Exploit(pdf 문서)

- URL입력: http://N.N.210.32/scripts/..%c0%af../winnt/system32/cmd.exe?/c+dir+c:\

– “%c0%af” 문자열은 ‘/’에 대한 유니코드 표현이므로 URL을 다음과 같이 해석할 수 있습니다.

– http://N.N.210.32/scripts/../../winnt/system32/cmd.exe?/c+dir+c:\

- URL입력: http://N.N.210.32/scripts/..%c0%af../winnt/system32/cmd.exe?/c+dir+c:\

- 인증 취약점 공격

- 윈도우즈 인증 취약점 공격: Pass the Hash

- Credential Stuffing

- 해커들이 다른 곳에서 유출된 사용자 자격 증명(사용자 계정과 비밀번호)이나 온라인 계정을 해킹하거나 탈취한 사용자 자격 증명을 대규모로 자동화된 방법으로 여러 웹사이트에 대입하여 불법적으로 액세스하는 공격 기술입니다.

- 사용자들이 동일한 사용자 이름과 비밀번호를 여러 웹사이트에 사용하는 경우, 하나의 웹사이트가 침해 당하면 해당 계정의 자격 증명이 다른 웹사이트에도 사용될 수 있으므로 여러 곳에 액세스할 수 있게 됩니다. 이로 인해 사용자의 개인 정보, 금융 정보, 온라인 서비스 등이 위험에 노출될 수 있습니다.

- 해킹기법

- Race Condition[ 레이스 컨디션 공격 대응 방안 ]

- 가능하면 임시 파일을 생성하지 않는다. 임시 파일을 만드는 것이 Race Condition의 주요 원인이 된다

- 임시 파일 생성 시 이미 동일한 파일이 존재하는 경우 파일 생성 또는 쓰기를 금지한다

- 사용하고자 하는 파일에 링크가 걸려 있으면 실행을 중단한다(

readlink명령어 사용 가능) - umask를 최소 022 정도로 유지하여 임시로 생성한 파일이 공격자에 의해 악의적으로 삭제되지 않도록 한다

- Backdoor

- CPU Register의 개념 및 순서: %rdi, %rsi, %rdx, %rcx, %r8, %r9

- Shellcode(쉘코드)를 이용한 Buffer Overflow[ 버퍼 오버플로우 공격 대응 방안 ]

- 스택 가드(Stack Guard): 메로리상에서 함수의 복귀 주소와 변수 사이에 특정 값(Canary Word)를 저장해 두었다가 그 값이 변경되었을 경우를 오버플로우로 가정하여 프로그램 실행을 중단

- 스택 쉴드(Stack Shield): 함수 시작 시 리턴 주소를 Global RET라는 특수 스택에 저장해 두었다가 함수 종료 시 저장된 값과 스택의 RET 값을 비교해 다를 경우 프로그램을 종료

- ASLR(Address Space Layout Randomization): 메모리 공격을 방어하기 위해 주소 공간 배치를 난수화하는 기법으로, 실행 시마다 메모리 주소를 변경시켜 악성 코드에 의한 특정 주소 호출을 방지

- 프로그램 개발 시 버퍼 오버플로우에 취약하지 않은 함수를 사용하거나 입력값에 대한 적절한 크기 검증을 통해 버퍼 오버플로우가 발생하지 않도록 예방

- Race Condition

- 악성코드/랜섬웨어

- Deeplink

- 멀버타이징

- 데이터베이스 보안

- DB보안 위협: 집합성, 추론, 데이터 디들링

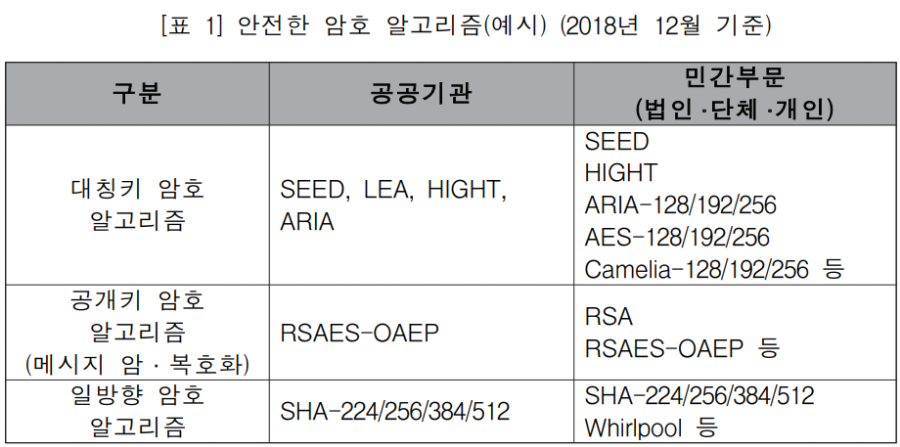

- DB암호화 방법: API, Plugin, TDE – (개인정보보호위원회)개인정보의 암호화 조치 안내서 참고

- DB 연결 시 보안강화 방법

- 응용프로그램 개발 보안

- 블랙박스 테스트: 소스 코드를 보지 않고 외부 인터페이스나 구조를 분석하여 취약점 발견

- 화이트박스 테스트: 개발된 소스 코드를 분석하여 코딩 상의 취약점을 찾는 방식

- 취약점 점검/모니터링 툴

- hping3 : Salvatore Sanfilippo가 개발한 네트워크 스캐닝 및 네트워크 모의 공격 도구

- nmap: 네트워크 스캐닝 도구

- suricata(OISF 유지보수), snort(Martin Roesch가 개발): 침입탐지/방지시스템

- tripwire: 무결성 점검 도구

- Nessus: 취약점 점검 도구

- 미국 Tenable사가 개발하였고, 네트워크 및 웹 애플리케이션의 취약점을 스캔하는 데 널리 사용되는 상용 취약점 스캐너 도구 중의 하나입니다.

- 전문가 및 보안 전문가들이 사용하는 강력하고 포괄적인 기능을 제공하고 지속적으로 업데이트되는 취약점 데이터베이스를 활용하여 최신 보안 취약점에 대응합니다.

- 사용할 때만 열리는 포트, 운영체계 종류, 웹 서버 취약점, 애플리케이션 등을 다양한 영역에 걸친 취약점을 식별합니다.

- 기술적 취약점분석/평가(주요정보통신기반시설 기술적 취약점 분석 평가 상세 가이드)

- Unix 계열 서버:

- 윈도우즈 서버: IIS, DHCP 서비스의 로그 파일 위치C:\Windows\System32\Logfiles\HTTPERR,DHCP

- 보안장비: 신규 보안장비의 계정관리 취약점 점검 방법(4가지)

- 보안장비의 Default 관리자 계정의 변경 여부 점검

- 보안장비의 Default 관리자 계정의 패스워드를 변경 없이 사용하고 있는지 점검

- 보안장비에 등록한 계정들에 대해 업무에 불필요한 권한 여부 점검하여 용도별 최소한이 권한 부여

- 보안장비에 등록되어 있는 계정 중 사용하지 않는 계정을 제거 또는 관리하고 있는지 점검

- 네트워크 장비

- SNMP 사용 시 보안점검 사항(4가지)

– SNMP 서비스를 사용하지 않는 경우 비활성화 상태인지 점검합니다. SNMP 서비스를 사용하는 경우 이전 버전보다 보안 수준이 높은 SNMPv3 사용을 권고합니다.

– SNMP community string은 비밀번호 역할을 하므로 기본 설정(public, private)을 사용하지 않고 공격자가 유추하지 못하도록 복잡성 설정을 합니다.

– SNMP ACL 설정을 함으로써 접근이 가능한 IP를 제한하고 임의의 호스트에서 SNMP에 접근할 수 없도록 합니다.

– SNMP community의 쓰기 권한을 제거함으로써 공격자의 SNMP를 통한 라우터 정보 수정을 방지합니다.#SNMP 서비스를 사용하지 않는 경우, Device(config)# no snmp-server #SNMP 서비스를 사용하는 경우, Device(config)# snmp-server community <커뮤니티 스트링> Device(config)# access-list <1-99> permit {host IP_주소|network wildcard} Device(config)# access-list <1-99> deny any Device(config)# snmp-server community <커뮤니티 스트링> RO <1-99> - Cisco 장비의 필수 설정 및 취약점 점검 항목: Smurf Attack에 이용되는 것을 차단 등

- SNMP 사용 시 보안점검 사항(4가지)

- Linux 사용/환경설정

- 명령어

- 사용자 관리 파일

- /etc/login.defs

- /etc/passwd

- /etc/shadow

- /etc/sudoers

- 특수 권한 설정:

chmod로 설정,find로 특수 권한 설정된 파일/디렉터리 찾기 - 로그 파일

- /var/account/pacct

- /var/log/messages

- /var/log/lastlog, /var/log/btmp, /var/log/wtmp, /var/run/utmp

- /var/log/httpd/access_log, /var/log/httpd/error_log

- Configuration 파일의 지시자 설명

- PAM(Pluggable Authentication Modules) 패키지

- /proc/pid#/ 디렉터리 : 백도어(Backdoor) 프로세스의 정보 확인

- /proc/pid#/cmdline : 프로세스 실행 시 전달된 파라미터(매개변수) 확인

- /proc/pid#/comm : 프로세스를 실행한 명령어 확인

- /proc/pid#/exe : 프로세스를 실행한 파일명 확인, 보통 프로세스의 실행 프로그램이 Symbolic Link되어 있음

- /proc/pid#/fd/ : 해당 프로세스의 파일 디스크립터 목록 나열된 디렉터리

- /proc/pid#/maps : 메모리에 적재된 실행 프로그램과 라이브러리들의 메모리 맵 정보

- /proc/pid#/status : 프로세스의 상태 정보 확인

tar명령어를 사용한 Backup: Backup 사용자(operator)가 만든 파일은 소유자 읽기 전용으로만 관리[operator@hostname ~]# tar -cvzf /path/to/backupfile /path/from/ [operator@hostname ~]# chmod 400 /path/to/backupfile [operator@hostname ~]# umask 266

- 컴파일 프로시저: Dynamic Linking

- 네트워크 장비

- 스위치의 동작 방식 및 포워드 모드

- 무선LAN(IEEE802.11) 보안 기술: WEP, WPA1, WPA2, WPA3

- VLAN(Virtual LAN) 할당 방식: Static, Dynamic

- 보안솔류션

- 침입차단시스템(방화벽,Firewall)

- 침입탐지시스템(IDS)

- 침입방지시스템(IPS)

- DLP(Data Loss Prevention)

- EDR(Endpoint Detection and Response)

- NDR(Network Detection and Response)

- XDR(Extended Detection and Response)2018년 Trend Micro 언급, 여러 보안 도구와 데이터를 통합하여 더 포괄적인 위협 탐지와 대응을 제공하는 플랫폼

- MDM(Mobile Device Management)

- NAC(Network Access Control)

- ESM(Enterprise Security Management)다양한 보안장비로부터 수집한 로그, 이벤트 간의 연관성을 분석하여 실시간으로 보안 위협(알려진 공격 패턴, 임계치 등)에 대한 보다 정확한 판단과 대응을 지원

- SIEM(Security Information and Event Management)2005년 Gartner 사용, ESM의 진화된 형태로 보안장비 뿐만 아니라 서버, 네트워크, 애플리케이션 등으로부터 로그, 이벤트 데이터를 수집하여 빅 데이터 기반의 상관 관계 분석을 통해 위협을 사전에 차단하는 솔류션,/div>

- SOAR(Security Orchestration, Automation, and Response)

2017년 Gartner 사용, 보안 위협에 대한 분석과 대응을 자동화하고 조정하며, 위협에 대한 대응 절차를 체계적으로 관리- CTI(Cyber Threat Intelligence)

- YARA:

VirusTotal과 ClamAV의 개발자인 Victor Manuel Alvarez가 개발한 멀웨어 패턴 매칭 솔류션- 디지털 포렌식

- 컨테이너화

- 모바일가상화

- 프로토콜 특징

- ARP: ARP Request(Broadcast 방식) 특징

- DNS: 특징, zone파일 작성

- DTLS

- IPsec VPN: AH Protocal, ESP Protocol, IKE

- TCP: flags필드

- TLS1.3: 0-RTT

- 라우팅 프로토콜: RIP,OSPF,EIGRP

- 전자우편: 헤더, 스팸 메일 필터링 기술(SPF, DKIM, DMARC)

- 위험관리(KISA의 ISMS-P 인증기준 안내서 참고)

- 자산 식별

- 위험 평가

- 위험 분석

- 정보보호 대책 수립

- 정보보호 관리

- 정보보호 정책

- 정보보호 거버넌스: ISO 27014

- BCP(Business Continuity Plan, 사업 연속성 계획)

- DRP(Disaster Recovery Plan, 재난 복구 계획): Site별 장단점

- 접근 통제 방법: MAC, DAC, RBAC

- Common Criteria 인증: PP, ST, ToE, EAL

- OWASP: 불안전한 암호화 저장(Insecure cryptographic storage)

- 취약점 측정/평가 방법(CVSS, Common Vulnerability Scoring System)

- 법,시행령,고시,기준

- 용어 정리

- ISMS-P

- 인증 추진 체계: 정책기관 – 인증협의회, 인증기관 – 인증위원회, 심사기관

- 인증 기준: 관리체계 수립 및 운영, 보호대책 요구사항, 개인정보 처리단계별 요구사항

- 물리적 보호 대책 설명

- 클라우드 보안

IaaS : 서버, 저장장치, 네트워크 등을 제공하는 서비스

PaaS : 소프트웨어의 개발ㆍ배포ㆍ운영ㆍ관리 등을 위한 환경(DBMS, 미들웨어, 운영체제 등)을 제공하는 서비스

SaaS : 응용프로그램 등 소프트웨어를 제공하는 서비스

- 개인정보의 기술적·관리적 보호조치 기준(2023년 9월 22일 폐지)

- 용어 정의: 내부관리계획, 개인정보처리시스템, 망분리, 접속기록, 바이오정보

- 내부관리계획의 수립·시행

- 접근통제, 접속기술의 위·변조 방지, 개인정보의 암호화, 악성프로그램의 방지, 물리적 접근 방지 등

- 접근통제: 비밀번호 작성규칙

- 인터넷망/업무망 분리를 위한 가상화 방법 및 장단점

- 개인정보 보호법

- 용어 정의: 개인정보, 가명정보, 익명정보, 개인정보파일, 개인정보 영향평가

- 제3조(개인정보 보호 원칙)

- 제15조(개인정보의 수집ㆍ이용)

- 제24조의2(주민등록번호 처리의 제한)

- 제26조(업무위탁에 따른 개인정보의 처리 제한): 표준 개인정보처리 위탁계약서(양식)

– (개인정보 포탈)”개인정보보호 교육 자료” 참고(hwp 문서) - 제28조의2(가명정보의 처리 등): (개인정보보호위원회)가명정보 처리 가이드라인 참고

– 정보주체의 동의 없이 가명처리가 가능한 경우: 통계작성, 과학적 연구, 공익적 기록보존

– 개인정보의 가명처리 기술 종류: 라운딩

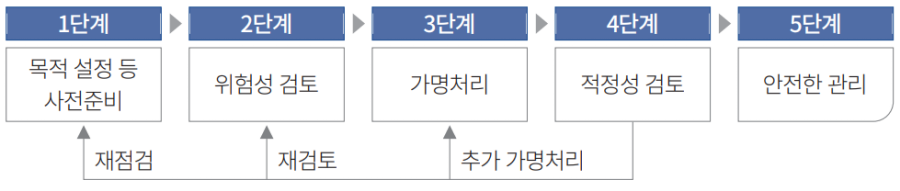

– 개인정보의 가명처리 단계별 절차

- 제30조(개인정보 처리방침의 수립 및 공개)

- 제31조(개인정보 보호책임자의 지정 등): 개인정보 보호책임자의 역할 및 책임

- 개인정보 영향평가에 관한 고시: (KISA)개인정보 영향평가 수행 안내서 참고

- 제9조(평가절차): 사전 준비 단계 → 영향평가 수행 단계 → 이행 단계

- 개인정보 영향평가 개념 및 위험도 산정 방법: 위험도 = 개인정보 영향도 + (침해요인 발생가능성 × 법적 준거성) × 2

- 개인정보의 안전성 확보조치 기준

- 용어 정의: 접속기록, 정보통신망, 생체정보, 생체인식정보, 위험도 분석

- 내부관리계획의 수립·시행 맟 점검

- 접근 권한의 권리, 접근통제, 개인정보 암호화, 접속기록의 보관 및 점검, 악성프로그램 등 방지, 물리적 안전조치 등

- 제7조(개인정보의 암호화): (개인정보보호위원회)개인정보의 암호화 조치 안내서 참고

비밀번호 – 일방향 해시 알고리즘(SHA-256 이상)

주민번호,신용카드번호,여권번호 – 양방향 암호화 알고리즘(AES, SEED, ARIA)”

- 정보통신기반 보호법

- 용어 정의: 정보통신기반시설, 정보공유ㆍ분석센터

- 제8조(주요정보통신기반시설의 지정 등)

– 정보통신기반시설을 관리하는 기관이 수행하는 업무의 국가사회적 중요성

– 기관이 수행하는 업무의 정보통신기반시설에 대한 의존도

– 다른 정보통신기반시설과의 상호연계성

– 침해사고가 발생할 경우 국가안전보장과 경제사회에 미치는 피해규모 및 범위

– 침해사고의 발생가능성 또는 그 복구의 용이성 - 제9조(취약점의 분석ㆍ평가)

– (행정규칙)주요정보통신기반시설 취약점 분석·평가 기준 참고

– (KISA)주요정보통신기반시설 기술적 취약점 분석 평가 상세 가이드 참고 - 제16조(정보공유ㆍ분석센터) ①금융ㆍ통신 등 분야별 정보통신기반시설을 보호하기 위하여 다음 각호의 업무를 수행하고자 하는 자는 정보공유ㆍ분석센터를 구축ㆍ운영할 수 있다.

– 취약점 및 침해요인과 그 대응방안에 관한 정보 제공

– 침해사고가 발생하는 경우 실시간 경보ㆍ분석체계 운영 - 사이버 위기 경보 5단계 : 정상 → 관심 → 주의 → 경계 → 심각

- 정보통신망법

- 용어 정의: 정보통신망, 침해사고, 정보보호 사전점검, 정보보호 관리등급

- 제45조의2(정보보호 사전점검)

- 제45조의3(정보보호 최고책임자의 지정 등): 정보보호 최고책임자의 역할 및 책임

- 제47조의5(정보보호 관리등급 부여)

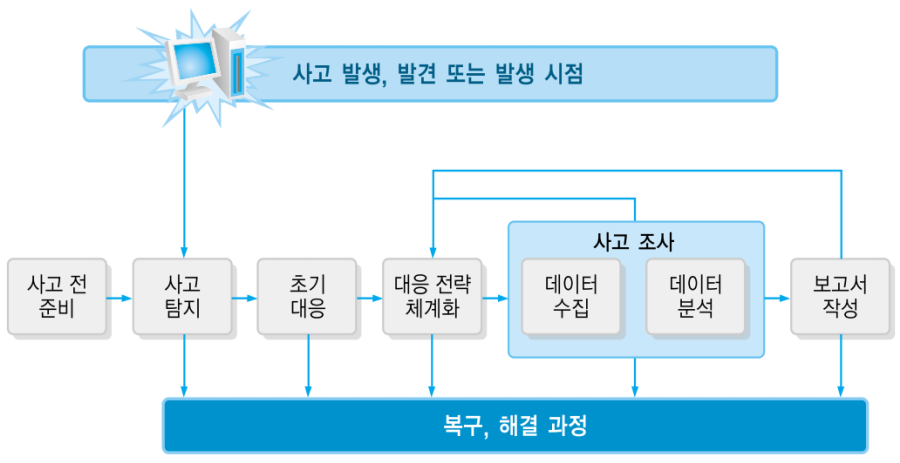

- 제48조의4(침해사고의 원인 분석 등) : (KISA)침해사고 분석절차 안내서 참고

침해사고 분석7단계

- 정보보호조치에 관한 지침

- 용어 정의: 정보보호시스템, 침입차단시스템, 침입탐지시스템, ACL(Access Control List), 관리용 단말

- 위치정보법

- 위치정보의 유출ㆍ오용 및 남용으로부터 사생활의 비밀 등을 보호하고 위치정보의 안전한 이용환경을 조성하여 위치정보의 이용을 활성화함으로써 국민생활의 향상과 공공복리의 증진에 이바지함을 목적으로 한다.

- 기타

- 검색엔진 최적화(SEO): robots.txt

- 검색로봇에게 사이트 및 웹페이지를 수집할 수 있도록 허용하거나 제한하는 국제 권고안입니다. IETF에서 2022년 9월에 이에 대한 표준화 문서를 발행하였습니다.

- robots.txt 파일은 항상 사이트의 루트 디렉터리에 위치해야 하며 로봇 배제 표준을 따르는 일반 텍스트 파일로 작성해야 합니다. 만약 사이트의 루트 디렉터리에 robots.txt 파일이 없다면 모든 콘텐츠를 수집할 수 있도록 간주합니다.

- 대소문자를 구분하며, 띄어쓰기에 유의해야 합니다. User-agent, Allow, Disallow와 콜론(:)은 붙어있어야 하며 콜론(:) 이후에는 공백이 추가됩니다.

- 다중 검색로봇 별로 다른 정책을 지정할 때에는 한 줄을 띄우고 작성해야 합니다.

- 블록체인 기술: 비트코인 채굴

- SOAR(Security Orchestration, Automation, and Response)