[Network]Cisco 장비에 원격접속(ssh) 설정 방법

Cisco 장비에 SSH 프로토콜를 사용하여 원격접속할 수 있도록 설정하는 절차를 정리해 봅니다.

- 호스트명과 도메인명을 설정하지 않으면 암호화키를 생성할 수 없으니 반드시 설정해야 합니다.

(config)# hostname 호스트명

(config)# ip domain-name 도메인명 - SSH로 접속하기 위해서 접속할 사용자를 암호와 함께 등록해야 합니다.

privilege level을 설정하면 접속할 때 privilege mode로 바로 접속됩니다.

비밀번호를 암호화하여 저장하려면 secret 옵션을 선택합니다.

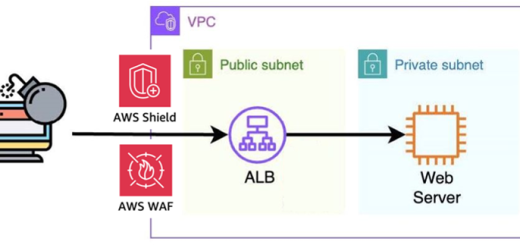

(config)#username 사용자명 [ privilege <0-15> ] { password | secret } 비밀번호 - 특정 PC에서만 접속할 수 있도록 ACL(access control list)을 등록하여 보안을 강화합니다.

(config)#access-list acl_번호 { permit | deny } { any | host IP_주소 | network_id wildcard_mask }

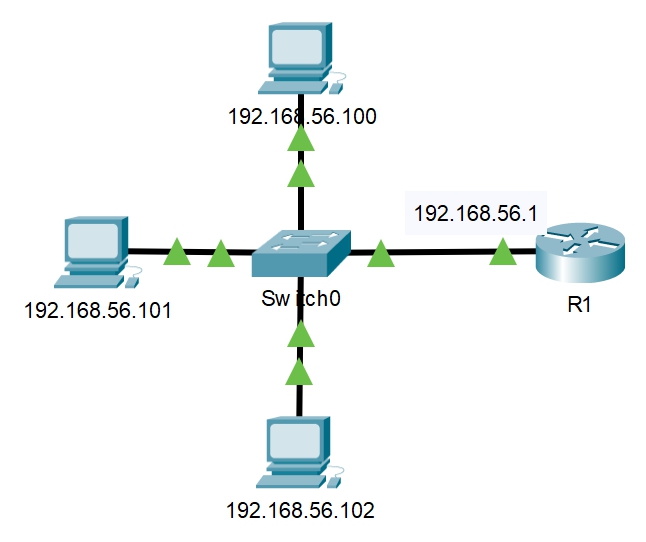

Cisco Packet Tracer를 이용한 SSH 원격접속 테스트

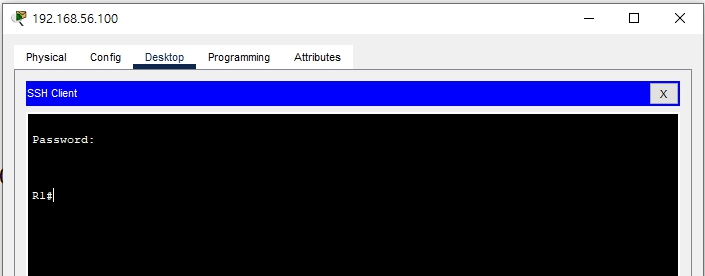

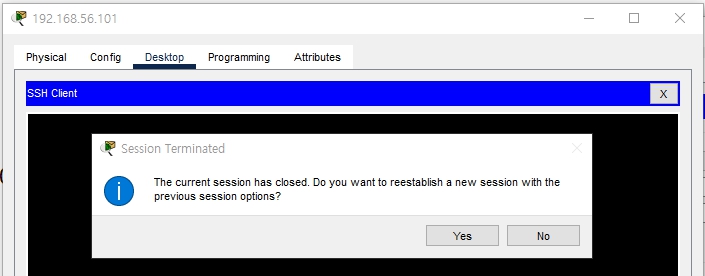

192.168.56.100 PC에서는 R1 device에 SSH 원격접속을 할 수 있으나

192.168.56.101 PC과 192.168.56.102 PC에서는 원격접속을 할 수 없습니다.

Router(config)#hostname R1 R1(config)#ip domain-name kvm.com R1(config)#crypto key generate rsa The name for the keys will be: R1.kvm.com Choose the size of the key modulus in the range of 360 to 2048 for your General Purpose Keys. Choosing a key modulus greater than 512 may take a few minutes. How many bits in the modulus [512]: 1024 % Generating 1024 bit RSA keys, keys will be non-exportable...[OK] R1(config)#username admin privilege 15 secret cisco *Mar 1 0:1:55.77: %SSH-5-ENABLED: SSH 1.99 has been enabled R1(config)#int g0/0/0 R1(config-if)#ip add 192.168.56.1 255.255.255.0 R1(config-if)#no shutdown R1(config-if)#exit R1(config)#access-list 56 permit host 192.168.56.100 R1(config)#line vty 0 4 R1(config-line)#transport input ssh R1(config-line)#transport output ssh R1(config-line)#login local R1(config-line)#exec-timeout 01 00 R1(config-line)#access-class 56 in R1(config-line)#exit R1(config)#do copy run start Destination filename [startup-config]? Building configuration... [OK] R1(config)#